El esturión de Bletchley Park, el pez que no ponía huevos

Bletchley Park's Sturgeon, the Fish that Laid No Eggs

17-01-2025

Índice de contenidos

Parte I

- Introducción

- Las máquinas y su uso

- El primer encuentro

- El principio criptográfico

- El uso alemán de los códigos Q

- Un logro histórico

- Uso inseguro y ruedas nuevas

- Las capturas

- Alarmas de seguridad alemanas

- Enlaces

- Indiscreciones entre amigos

- Sturgeon, un fénix moderno

- Resumen

Parte II

- Los problemas criptoanalíticos

- Agradecimientos

- Apéndice A

- Apéndice B

- Apéndice C

- Referencias y notas

Introducción

Las fuerzas armadas alemanas utilizaron tres tipos diferentes de máquinas teleimpresoras de cifrado durante la Segunda Guerra Mundial:

- Las máquinas Lorenz SZ40 y SZ42, también llamadas Tunny por Bletchley Park (BP)

- La Schlüsselfernschreibmaschine (SFM) T52 de Siemens & Halske - Sturgeon

- La máquina de una sola cinta T43, también fabricada por Siemens - Thrasher

Las máquinas Lorenz, que existían en tres modelos diferentes, SZ40, SZ42a y SZ42b, son bien conocidas como las máquinas que se descifraron en BP con la ayuda de Colossus. La Siemens T52 existía en cuatro modelos funcionalmente distintos, T52a/b, T52c y T52ca -que era una versión modificada de la máquina T52c-, T52d y T52e, todas bajo el nombre en clave de BP de Sturgeon, mientras que la Siemens T43 probablemente era la máquina irrompible que BP llamaba Thrasher. La máquina T43 empezó a utilizarse relativamente tarde en la guerra y parece que sólo se utilizó en algunos circuitos seleccionados.

Este artículo explicará en detalle los acontecimientos que llevaron a BP a romper las máquinas Sturgeon.

En 1964, el Subsecretario de Estado sueco Erik Boheman reveló por primera vez que Suecia había roto la Geheimschreiber (T52) alemana durante la Segunda Guerra Mundial. En 1967, David Kahn dio más detalles sobre este logro. Sin embargo, no fue hasta 1984, cuando Hinsley et al. publicaron la primera parte del tercer volumen de «La inteligencia británica en la Segunda Guerra Mundial», cuando se reconoció oficialmente que BP también había experimentado cierto éxito contra la Siemens T52. Anteriormente, muchos autores habían confundido la T52 con las máquinas Lorenz SZ40/42 y habían relacionado erróneamente la Siemens T52 con el Colossus.

Desde 1982, Donald Davies ha publicado información detallada sobre la construcción eléctrica y mecánica de las máquinas. Y Wolfgang Mache, a través de sus contactos y entrevistas con antiguos operadores y técnicos de Geheimschreiber, ha presentado la historia evolutiva de las máquinas Siemens T52. Aparte de las referencias de Sir Harry Hinsley y del profesor Tutte al ataque de BP contra la T52, no había ningún relato detallado de esta parte de la historia de BP antes de que se publicara una versión anterior y más breve de este documento en 2000.

Para que la presentación sea más accesible a los lectores sin orientación matemática, se ha dividido en dos partes.

- La Parte I carece de detalles matemáticos complicados, pero explica el funcionamiento básico de las máquinas Sturgeon. De este modo, el lector podrá seguir a BP en su intento de conquistar y dominar esta especie de la familia de los «peces».

- La Parte II, por otra parte, examina en detalle los problemas criptoanalíticos a los que se enfrentaron los descifradores de códigos de BP. Aquí se expresarán matemáticamente los principios criptográficos de las máquinas. Sin embargo, los conceptos matemáticos son relativamente sencillos y me gustaría animar a los lectores a que traten de lidiar con las pocas ecuaciones que hay. Muchos lectores encontrarán gratificante el desafío intelectual.

La primera sección de la Parte I ofrece una breve visión general de las máquinas de cifrado de teleimpresoras alemanas y su uso, seguida de una breve sección en la que se explica cómo y cuándo BP se encontró por primera vez con el tráfico Sturgeon.

La tercera sección explica el principio criptográfico utilizado por las máquinas Siemens T52. Aquí se presenta el «Pentagon» y se explica lo importante que fue este dispositivo para el ataque de BP contra el primer modelo T52 que encontró.

La siguiente sección ofrece, por primera vez, un breve resumen de algunos de los códigos Q especiales que utilizaron los operadores alemanes. A continuación, continúa la presentación histórica del ataque de BP contra el T52 y su lucha por mantenerse al día con los continuos cambios de las máquinas por parte de los criptógrafos alemanes. La siguiente sección revela que BP descifró la T52d, una máquina con un movimiento irregular de la rueda de código. Este fue sin duda un gran logro.

La sexta sección muestra cómo el uso incorrecto de las máquinas erosionó aún más su seguridad. Esta sección también contiene nueva información sobre las máquinas T52 que tenían ruedas de códigos diferentes de las utilizadas en las máquinas estándar.

La siguiente sección explica qué conocimientos obtuvo BP de las máquinas capturadas, mientras que la octava sección muestra cómo reaccionaron los alemanes ante la noticia de que la SFM T52 era insegura.

Se han añadido tres nuevas secciones a esta versión de la historia del esturión (Sturgeon).

La primera ofrece una visión general de los vínculos de la Fuerza Aérea Alemana (Luftwaffe) con Fish que BP conocía.

La siguiente sección demuestra que BP conocía el éxito sueco en el descifrado de códigos contra la SFM T52 mucho antes de atacar la máquina por primera vez. La sección final de la Parte I ofrece algunas instantáneas de la historia de Sturgeon en la posguerra con el objetivo de preparar el terreno para un futuro relato histórico más completo.

La Parte II, titulada El problema criptoanalítico, ofrece información criptoanalítica nueva y detallada sobre la estructura de los generadores de claves T52 y cómo se utilizó esta información para atacar las máquinas. Un ejemplo construido de cómo realizar un ataque a los mensajes T52 en profundidad concluye esta sección.

Parte I

Las máquinas y su uso

Todas las máquinas de cifrado teleimpresoras alemanas eran máquinas en línea. Esto significa que cuando un operador teclea su mensaje en texto plano en la máquina transmisora, A, el mismo texto plano aparece inmediatamente en la máquina receptora, B. Ninguno de los operadores ve nunca el texto cifrado. Las máquinas Lorenz se diseñaron desde el principio para ser utilizadas en circuitos de radio de alta frecuencia que operan en las bandas de 3 a 30 MHz. Las señales de radio en esta gama de frecuencias se ven afectadas por el desvanecimiento lento y rápido, el desplazamiento Doppler y la propagación multitrayecto, que pueden causar estragos fácilmente en las señales de teleimpresora digital. Todas estas máquinas utilizaban la velocidad estándar de teleimpresora de la época, 50 baudios, lo que se traduce en una velocidad de transferencia de 20 ms.

Eran máquinas asíncronas que utilizaban un impulso de arranque y parada para cada carácter transmitido. Las máquinas SZ40/42 tenían un mejor diseño de receptor que las T52 y, por lo tanto, tenían más éxito a la hora de reconstituir pulsos de teleimpresora gravemente distorsionados. Hacia el final de la guerra, Lorenz trabajó en el desarrollo de una máquina mejorada, la SZ42c, que aplicaba el proceso criptográfico directamente a la propia señal de radio y se utilizaba junto con una teleimpresora síncrona de funcionamiento continuo que mantenía su velocidad con la ayuda de un oscilador controlado por cristal. El SZ42c era un diseño avanzado y los ingenieros alemanes estaban claramente a la cabeza en este campo.

Por tanto, puede parecer que fueron razones técnicas las que llevaron a utilizar las máquinas Lorenz en los circuitos de radioteleimpresora. Sin embargo, el autor cree que es más probable que la razón fuera logística. Las máquinas Lorenz SZ40/42 fueron un desarrollo del ejército alemán, mientras que las máquinas T52 fueron adoptadas desde el principio por el ejército del aire y la marina. Las máquinas T52 sólo podían permanecer a bordo de los buques de guerra mientras estuvieran en puerto. Es evidente que se conectarían principalmente a la bien desarrollada red de líneas telegráficas que cubría la mayor parte del territorio alemán ocupado. Lo mismo ocurría con las máquinas utilizadas por la aviación alemana. Por otro lado, una gran parte del ejército alemán solía estar continuamente en movimiento y era relativamente raro que pudieran conectar sus máquinas a la red telegráfica fija.

Con el tiempo, las máquinas T52 aparecieron también en los circuitos de radio. Al principio se utilizaban en conexiones de radioenlaces que utilizaban frecuencias de la gama VHF y UHF, mientras que más tarde aparecerían también en circuitos de la zona HF (3-30 MHz). Las señales de teleimpresora se modulaban en frecuencia sobre portadoras de radio utilizando múltiples portadoras de subbanda de audio. Para aumentar la calidad de la señal en recepción se transmitía la misma señal en dos o más canales de radio (diversidad de frecuencia) y en el lado de recepción utilizaban dos o más antenas espaciadas horizontalmente (diversidad de espacio). Los alemanes llamaban Sägefisch (Pez Sierra) a sus equipos de radioteleimpresora, nombre que parece derivar de la forma de la señal que podía observarse a la salida de los detectores de recepción. Al final de la guerra había nueve modelos diferentes de Sägefisch en proyecto, en uso o en construcción. Los dos fabricantes implicados eran Telefunken y Siemens & Halske. Los Sägefisch I, II, IV y V fueron fabricados por Telefunken, mientras que los WTK I y II (Wechselstrom-Telegraphie über Kurzwellen - telegrafía de frecuencia vocal por onda corta) fueron fabricados por Siemens. Sin embargo, hubo cierta cooperación entre las dos empresas y EFFK I (Einheits-Funkfernschreibgerät für Kurzwellen - Equipo estándar de radio teleimpresora para onda corta) fue un desarrollo conjunto de las dos empresas. Sägefisch II, un desarrollo de Siemens, nunca entró en servicio y Sägefisch V y WTK II sólo alcanzaron la fase de prototipo. El último equipo Sägefisch, EFFK II, aún estaba en fase de desarrollo cuando terminó la guerra y sólo la parte receptora había pasado las pruebas de fábrica. Además de los aparatos con modulación por desplazamiento de frecuencia, en la Allgemeine Elektrizitäts-Gesellschaft (AEG) se estaban desarrollando aparatos con modulación por desplazamiento de fase (Wechselstrom-Telegraphie mit Phasenumtastung - WTP).

El primer encuentro

BP observó por primera vez el tráfico de la Siemens T52 en el verano y otoño de 1942. La mayor parte del tráfico pasaba por un enlace de radio entre Sicilia y Libia, que BP denominó enlace «Sturgeon». En el mismo periodo también había otro enlace desde el Egeo a Sicilia que BP denominó «Mackerel (Caballa)». Los operadores de estos enlaces tenían la costumbre de enviar un gran número de mensajes de texto cifrado utilizando la misma configuración de máquina. Cuando utilizaban la máquina, enviaban un breve texto cifrado, seguido de alguna charla del operador en texto claro. A continuación, transmitían en claro la señal «UM UM» («Umschalten - switch over») y el texto cifrado continuaba, pero con la máquina ajustada a su configuración inicial. Estas interrupciones e intercambios de operadores eran frecuentes y los textos cifrados en profundidad seguían acumulándose. Las profundidades permitieron al criptoanalista de BP Michael Crum, un matemático investigador de Oxford, analizar la máquina en detalle y pronto descubrió que la máquina tenía 10 ruedas de código cuyos patrones parecían fijos. Al menos esa fue su suposición basada en las interceptaciones de septiembre y octubre y los dos primeros días de noviembre. Después de eso, el enlace Sturgeon y su tráfico llegaron a su fin. En el periodo anterior a septiembre, la interceptación fue demasiado mala para permitir la lectura del tráfico.

El principio criptográfico

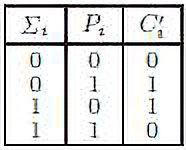

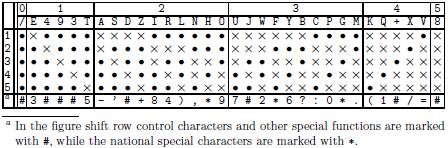

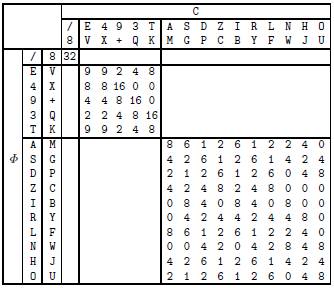

El análisis de las interceptaciones demostró que la máquina de Sturgeon utilizaba dos operaciones, una suma en módulo dos, que es lo mismo que la operación lógica booleana O exclusivo (XOR), y una permutación de los cinco elementos de código de teleimpresora resultantes. La suma de módulo dos o la operación de o exclusivo no es en realidad más que una simple inversión. Un elemento de texto plano cambiará de 0 a 1 o de 1 a 0 si el elemento clave es 1, mientras que si la clave es 0 permanecerá sin cambios. Esto se puede ver en la tabla de verdad XOR de la Fig. 1, donde Σi representa el elemento clave XOR, Pi el elemento de texto plano y Ci' el elemento de texto cifrado resultante. Utilizamos C' para indicar que se trata de un resultado intermedio y que el carácter real del texto cifrado, C, sólo aparecerá después de que se haya producido la permutación.

Figure 1: XOR truth table.

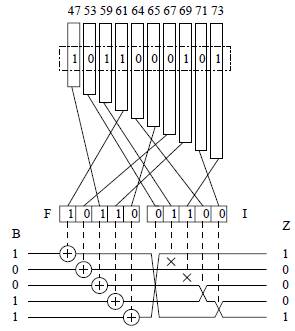

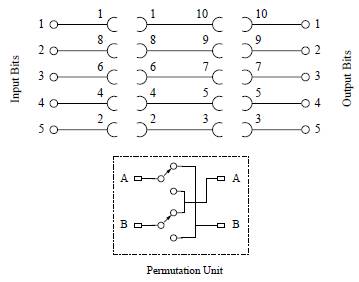

La permutación es una reordenación pura de los elementos o bits del teleimpresor, que es el nombre moderno de los dígitos binarios. La permutación 12345 es la permutación de identidad que da el orden normal de los elementos, mientras que 52413 muestra que el bit 1 ahora está en la posición 4 del elemento, el bit 2 no se mueve, el 3 va a la posición 5, el 4 va al 3 y el bit 5 termina en la posición 1. Esta es la permutación que se muestra en el diagrama de la Fig. 2. Esta es la permutación que se muestra en el diagrama de la Fig. 2.

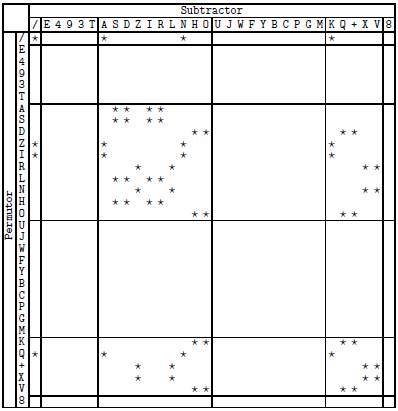

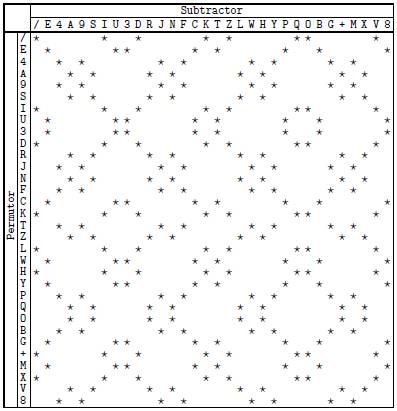

El algoritmo criptográfico, que transforma un carácter de texto plano P en su carácter de texto cifrado C, consiste en aplicar primero la operación XOR a cada uno de los cinco elementos teleimpresores del carácter de texto plano y, por último, permutar o reordenar el orden de los cinco bits resultantes. Las dos operaciones criptográficas, la suma de módulo dos y la permutación, están controladas por dos valores clave que cambian continuamente. En BP, la clave de módulo dos se denominaba subtractor (sustractor) y se representaba con el símbolo Σ, mientras que la clave de permutación se denominaba permutor (permutor) y se representaba con Π.

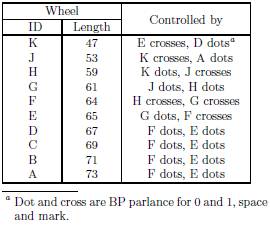

Las dos claves, Σ y Π, son generadas cada una por cinco ruedas de código. Las cinco ruedas Σ y las cinco ruedas Π podían elegirse libremente entre las diez ruedas de código de la máquina. En las máquinas T52a/b y T52d, esta selección se realizaba enchufando cables en los respectivos zócalos de los restadores y permutadores, como veremos en breve. Mientras que en las T52c y T52e la selección se realizaba mediante un conjunto de interruptor y relé. Las ruedas de códigos del T52 son similares en funcionalidad a las ruedas utilizadas en las máquinas Tunny, Lorenz SZ40 y SZ42. Sin embargo, su construcción era diferente. Mientras que las ruedas Tunny tenían levas metálicas que podían colocarse en posición activa o inactiva, es decir, los patrones de las ruedas podían cambiarse a voluntad, las ruedas T52 estaban moldeadas en baquelita. Cada rueda de código llevaba su propio patrón de código fijo.

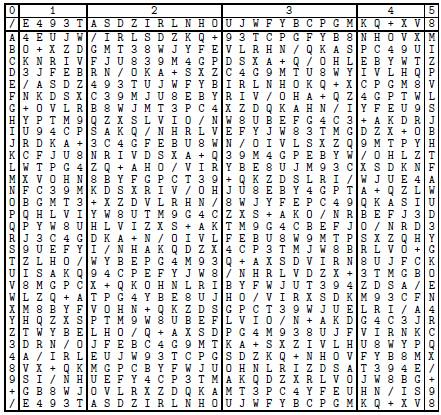

Figure 2: SFM T52's functional diagram.

En la recepción, el algoritmo criptográfico consiste en aplicar primero la permutación inversa a los elementos del texto cifrado antes de realizar la suma módulo dos. La permutación inversa es la permutación que devolverá el orden de bits 52413 al orden con el que empezamos, la permutación de identidad 12345. Vemos fácilmente que el reordenamiento que necesitamos para convertir 52413 en 12345 es 42531, que es la permutación inversa.

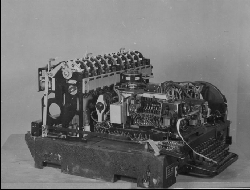

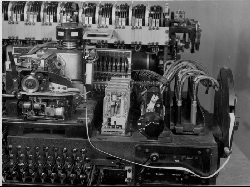

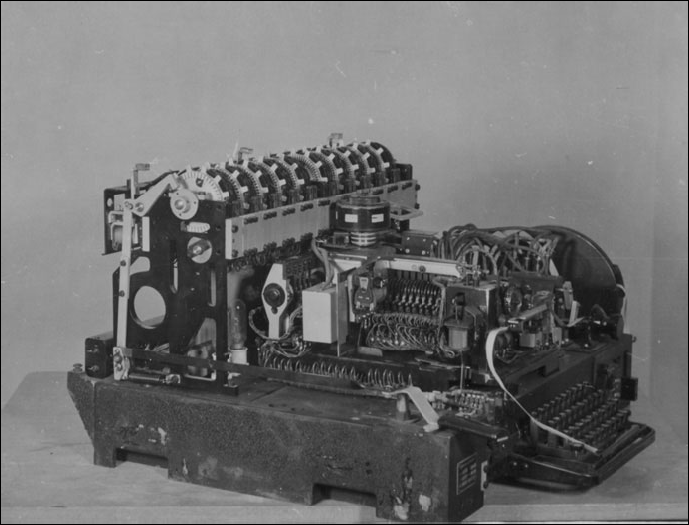

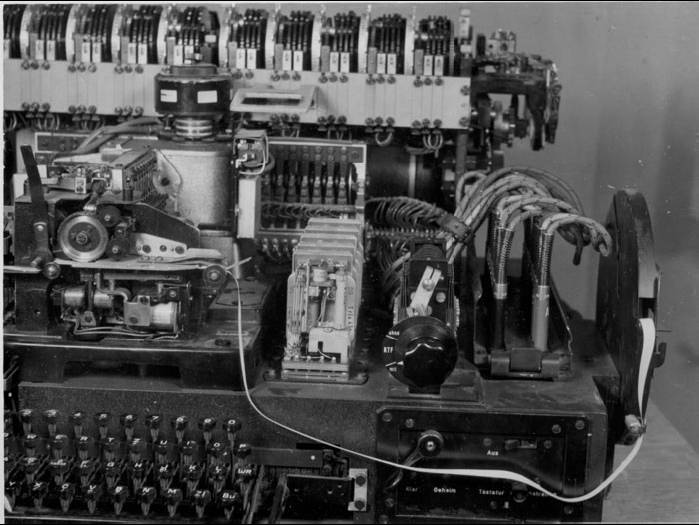

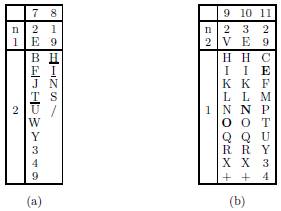

En la Fig. 2 se muestra un diagrama esquemático de las operaciones básicas de todas las máquinas T52, mientras que a la derecha se muestran fotos de la máquina T52d. Los diez rectángulos de diferentes alturas simbolizan las diez ruedas de códigos cuya circunferencia transportaba los patrones de bits de diferentes longitudes. Las ruedas eran discos de baquelita con protuberancias que se detectaban mediante uno o varios contactos eléctricos. Una analogía más moderna de las ruedas de código son las secuencias de registro de cambio de diferentes longitudes. En la Fig. 2, la longitud de las secuencias de las ruedas de códigos está escrita encima de cada una de las diez ruedas. Las ruedas de códigos se etiquetaron de la A a la K de derecha a izquierda, omitiendo la I. Estas identidades de las ruedas se utilizan más adelante en la Fig. 4, que ofrece una descripción de la lógica de parada de las ruedas de la máquina T52d.

Debajo de las ruedas, se muestran las conexiones de enchufe que componen la llave interior principal que conecta cada una de las diez ruedas a los distintos elementos de los circuitos XOR y de transposición. La figura es una representación exacta del funcionamiento de las máquinas T52a/b y T52d. En estos dos modelos, cada rueda de códigos estaba formada por cuatro levas idénticas, cada una equipada con un contacto de conmutación que se utilizaba en los circuitos XOR o en los circuitos de transposición de la parte transmisora y receptora de la máquina. La imagen de la derecha muestra las diez ruedas codificadoras, cada una de las cuales consta de cuatro levas, y las conexiones de enchufe para seleccionar las ruedas codificadoras utilizadas en los circuitos XOR y de transposición. Las clavijas conectadas a los contactos de las ruedas codificadoras estaban etiquetadas con las correspondientes identidades de rueda de la A a la K, y cada rueda estaba equipada con dos clavijas, una roja y otra negra. Los enchufes correspondientes del circuito de transposición, diez en total, estaban etiquetados del 1 al 10. Los enchufes 1 y 2, 3 y 4, etc. estaban emparejados, pero más adelante veremos que cualquiera de los dos enchufes de una rueda determinada puede conectarse a cualquiera de los enchufes de transposición. Además, el orden rojo/negro no tenía ningún significado eléctrico y las dos clavijas podían intercambiarse. Las diez tomas del circuito XOR estaban etiquetadas con números romanos de la I a la V por parejas, en las que cada toma de una pareja llevaba una etiqueta adicional a o b, por ejemplo, tomas Ia e Ib. Para el circuito XOR había que respetar estrictamente el orden de las clavijas y conectar las dos clavijas de una rueda determinada a las tomas con el mismo par de números romanos, por ejemplo, la K roja se conectaría a la IIa y la K negra a la IIb. Si las clavijas de una rueda determinada se conectaban a dos pares de números romanos diferentes, se produciría un cortocircuito en la alimentación de señalización de ± 60 voltios.

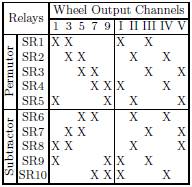

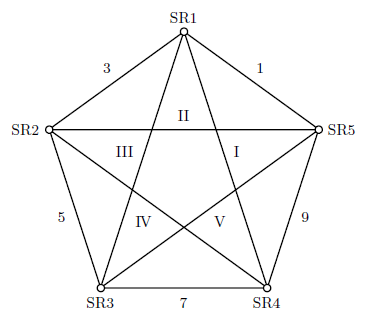

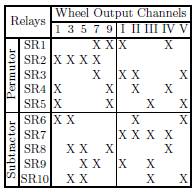

Las máquinas T52c/ca y T52e modificaron este circuito relativamente complejo utilizando relés con múltiples juegos de contactos para las funciones de los circuitos XOR y de transposición. Estos llamados relés SR se controlaban mediante un circuito lógico accionado por los contactos de leva de cuatro ruedas de código diferentes. En estas máquinas, las ruedas de códigos tenían una sola leva en cada rueda; las otras tres levas resultaban superfluas y, por tanto, se eliminaron. Los relés SR1-SR5 se utilizaban en el circuito de permutación, mientras que los SR6-SR10 formaban el circuito de sustitución. Las máquinas también suprimieron el circuito de transposición flexible de los modelos T52a/b y d, que permitía plena libertad en la configuración del circuito, como se explicará en la Parte II. Las máquinas T52c/ca y T52e utilizaban una configuración estándar de las unidades de transposición, que estaban conectadas permanentemente.

En lugar de cambiar el orden de las ruedas mediante enchufes, estas máquinas utilizaban diez interruptores, uno para cada rueda, que podían ajustarse a una de las diez posiciones etiquetadas como 1, 3, 5, 7, 9, I, II, II, IV y V. Los enchufes y tomas de corriente de las máquinas T52a/b y T52d se eliminaron por completo. El emparejamiento anterior de clavijas y tomas, que se designaban por 1-2 y IIa-IIb, etc., ahora se representaban simplemente por 1 y II, respectivamente. Las diez salidas del circuito de selección del orden de las ruedas llevaban las mismas etiquetas que las posiciones de los interruptores. Aquí, las salidas de la unidad de selección del orden de las ruedas se denominan «canales de salida», para distinguirlas de las salidas de las ruedas codificadas que son las entradas de la unidad de selección. Estos canales de salida entrarían en la lógica de combinación de ruedas y controlarían los relés SR como se muestra en la Fig. 3. Los canales de salida de las ruedas de códigos están etiquetados como 1, 3, 5, 7, 9 y I, II, III, IV, V. Una cruz en la fila de uno de los relés SR significa que el control del relé depende de los canales de salida marcados, por ejemplo, la función para el relé SR4 viene dada por la suma en módulo dos de los canales de salida 7, 9, I y IV.

Figure 3: Wheel combination logic for T52c.

Cualquiera de las diez ruedas puede conectarse a cualquiera de los diez canales de salida que van a la lógica de combinación de ruedas, con la única restricción de que un canal de salida determinado sólo puede seleccionarse una vez. Por ejemplo, si se seleccionaba la rueda A para utilizar el canal de salida etiquetado como II, entonces este canal de salida no podía ser seleccionado por ninguna de las otras ruedas. Si no se respetaba esta norma, se produciría un cortocircuito en la alimentación de ± 60 V. Además, las etiquetas habían perdido su significado anterior de números arábigos pertenecientes al circuito de transposición y los números romanos pertenecientes al circuito XOR. Las tres máquinas, T52c, T52ca y T52e, controlaban cada uno de los relés SR mediante una lógica de combinación de rueda que consistía en la suma en módulo dos de cuatro canales de salida diferentes. La lógica de combinación de ruedas del T52c fue publicada anteriormente por Donald Davies en su artículo sobre las máquinas T52 y se reproduce aquí en la Fig. 3. La lógica de combinación de ruedas era diferente en cada una de las máquinas. La lógica de combinación de ruedas era diferente en cada una de las tres máquinas. La lógica de la máquina T52e también ha sido publicada por Donald Davies en su documento sobre la máquina T52e, mientras que la lógica de la máquina T52ca se presentará en la Parte II. La información de la Fig. 3 también se ha comparado con la información de los archivos de la organización sueca de inteligencia de señales, FRA3 , y se ha comprobado que es correcta.

Las máquinas T52c y T52ca introdujeron otra complejidad más, la unidad de clave de mensaje. Esta unidad, que constaba de 15 unidades de transposición y que se presentará más adelante, estaba conectada entre los contactos de la leva de la rueda de código y el circuito de selección del orden de las ruedas. Su función era permutar aún más el orden de las ruedas antes de que se seleccionaran sus contactos en el circuito de selección del orden de las ruedas, que era la llave interior principal. Como se explica más adelante, para cada nuevo mensaje se seleccionaba una nueva configuración de la unidad de la llave de mensajes. Esto significaba que aunque la llave interior principal siguiera siendo la misma, las ruedas seguirían teniendo una función diferente para cada nuevo mensaje.

Los modelos T52d y e también tenían un movimiento irregular de las ruedas de código, el llamado movimiento stop-and-go. El movimiento de cada rueda se controlaba mediante contactos en dos de las otras ruedas. Estas dos máquinas también tenían un elemento de autoclave4 conmutable en el que el tercer bit de cada carácter de texto plano controlaba el movimiento de las ruedas, además del control dado por las propias ruedas.

Así es como funciona la máquina en un ejemplo como el que se muestra en la Fig. 2. En primer lugar, un carácter de texto sin formato, por ejemplo B, se representará por su equivalente en código Baudot 10011 o ×- -××5, tal como se indica en el alfabeto Baudot de la Fig. 9. A continuación, el carácter B del texto en claro se suma en sentido de los bits, módulo dos, al carácter sustractor, F, y el resultado se encamina a través del circuito de transposición, que está controlado por el carácter permutor, I, por ejemplo. El carácter de texto cifrado resultante es Z. Los dos caracteres clave, F e I, se determinan a partir del ajuste de la rueda de códigos y la configuración de la clave interna una vez que el carácter de texto sin cifrar B entra en la máquina. Además, la figura muestra que un elemento del circuito de transposición, la unidad de transposición, está activa cuando el bit de control es 0 o, como dijo BP, un punto.

El análisis del generador de claves T52 demostró que las diez ruedas de códigos se combinaban de cuatro en cuatro. Llamaron a este circuito el «Pentagon (Pentágono)» por la forma del gráfico que resultaba al combinar las diferentes relaciones lógicas dadas por este circuito. En la Parte II se ofrece una explicación más detallada del Pentagon (Pentágono).

El Pentagon era criptográficamente un dispositivo débil. Sólo se podían asociar cuatro sustractores diferentes a una permutación dada. Además, el carácter sustractor siempre era par, es decir, los cinco impulsos de código siempre sumaban cero. Por lo tanto, el carácter del texto en claro era par siempre que el carácter del texto cifrado era par, e impar siempre que el carácter del texto cifrado era impar. Para el criptoanalista, esto era similar a la peculiaridad de la Enigma de que ninguna letra puede cifrarse a sí misma, y era de gran ayuda para leer profundidades y situar cunas.

El primer mensaje Sturgeon que se leyó fue a una profundidad de 40, una profundidad casi increíble, que demuestra claramente que los operadores alemanes no tenían ni idea del funcionamiento detallado de la máquina y que debieron de desobedecer órdenes o recibir instrucciones erróneas. Finalmente, con el conocimiento detallado de las limitaciones impuestas por el dispositivo del Pentagon, se pudieron leer con bastante facilidad profundidades de cuatro o cinco, es decir, cuatro o cinco mensajes cifrados con idénticos ajustes de la máquina. Las 10 ruedas de códigos se ajustaban una vez al día y este ajuste inicial permanecía en vigor durante toda la jornada. Sin embargo, la máquina estaba equipada con una pequeña manivela que permitía al operador volver fácilmente a la configuración inicial de las ruedas de códigos.

Esta era la razón principal del gran número de mensajes en profundidad. Con este conocimiento, era posible leer mensajes a profundidades de dos o tres en cuanto se recuperaban los ajustes diarios de la rueda. Cuando se podía adivinar una cuna de unas seis letras, incluso se podían descifrar mensajes sueltos con la ayuda de las limitaciones del Pentagon.

Los diferentes mensajes fueron enviados usando diferentes órdenes de rueda. Había algún tipo de dispositivo de clave de mensaje que cambiaba las conexiones entre las ruedas de código y el Pentagon. Sin embargo, cuando la máquina volvía a su posición inicial, los flujos binarios de cada una de las ruedas eran siempre los mismos. Se daban cinco letras como clave de mensaje, y éstas procedían siempre del alfabeto reducido: P S T U W X Y Z. Una letra podía aparecer más de una vez en el grupo de cinco, incluso se llegó a observar el indicador WWWWW. BP observó que cuando dos indicadores coincidían en n posiciones, lo normal, aunque no siempre, era que 2n de las ruedas tuvieran la misma función en el Pentagon. Sin embargo, esta regla no se aplicaba a los indicadores enviados en días diferentes. El sistema de indicadores de esta máquina nunca fue descifrado criptoanalíticamente.

Comparando la descripción anterior con lo que se sabe sobre los diferentes modelos Siemens T52, es evidente que BP se enfrentaba a la máquina T52c. Esta máquina tenía una lógica de combinación de rueda de códigos como la descrita para el Pentagon. También tenía una unidad de clave de mensaje con cinco palancas que podían ajustarse en ocho posiciones diferentes indicadas por las letras P S T U W X Y Z. Al igual que la T52a/b, el modelo c también tenía la pequeña manivela que permitía llevar las ruedas de código a una posición de índice. Se trataba de un error conceptual en este modelo, ya que la razón principal de este mecanismo de reajuste de las ruedas era permitir al operario ajustar fácilmente la clave del mensaje en las ruedas. Las máquinas T52a/b no estaban equipadas con una unidad de clave de mensaje como la T52c y, por lo tanto, la clave de mensaje se ajustaba directamente en cinco de las ruedas de código. Por lo tanto, las 10 ruedas volvían a la posición inicial y las cinco ruedas seleccionadas como ruedas de clave de mensaje se colocaban en su nueva posición. Es discutible si incluso este reajuste limitado de las ruedas en el T52a/b fue una buena idea. Sin embargo, es evidente que el reajuste completo de las ruedas utilizado en las máquinas T52c fue un error de cierta magnitud.

Los enlaces Sturgeon y Mackerel llegaron a su fin con la segunda batalla de El Alamein, que comenzó a finales de octubre de 1942. A finales de noviembre se interceptó otra señal transmitida en un aparato T52c. Se creía que procedía del Cáucaso. Consistía en los habituales mensajes en profundidad y fue atacada con éxito. Los mensajes trataban de la situación en el frente ruso. Esa fue la última aparición de tráfico de una máquina T52c.

El uso alemán de los códigos Q

En los primeros seis meses de 1943 aparecieron otros enlaces de teleimpresoras que también utilizaban «UM UM». Se sabía que algunos de los enlaces utilizaban la máquina Tunny y a partir de ese momento a menudo era difícil distinguir entre los enlaces que utilizaban las dos máquinas. Ambos tipos de enlace sólo daban un número QEP para el indicador. La única excepción a esta regla era un enlace llamado Salmon en el que se enviaban algunos grupos de letras, aparentemente como indicadores.

QEP era un código especial alemán añadido al conjunto internacional de abreviaturas para operadores de radio, los llamados códigos Q, que siguen en uso. Los grupos de códigos QRA a QUZ están pensados para ser utilizados por todos los servicios de radio, mientras que los grupos QAA a QNZ están reservados para el servicio aeronáutico y QOA a QQZ para el servicio marítimo. Sin embargo, los operadores alemanes dieron nuevos significados a muchos de los códigos más oscuros. Muchos de los códigos alemanes se referían al uso de teleimpresoras y máquinas de cifrado. QEH significaba «Handbetrib», enviar a mano, mientras que QES significaba «Komme mit Sender», utilizar el transmisor de cinta. QEX significaba «Geben Sie Kaufenschleife» (envíen una cinta de prueba), mientras que QFL significaba «Fliegerangriff» (ataque aéreo).

Los códigos que hacían referencia al uso de la máquina de cifrado eran QDL - QEP está configurada, QDO - tráfico GKDOS (Geheime Kommandosache - Top Secret), QEO - clave de oficiales, QEP - especificación de la clave de cifrado, QGS - G-Zusatz (Tunny machine), QSN - antiguo término para QEP, QSS - transmisión cifrada, QTQ - «limitación» adicional en uso y QZZ - configuración diaria de la clave. Además, QEK se utilizaba para indicar qué máquina de cifrado utilizar. QEK solo significaba SFM T52a/b, mientras que QEKC significaba SFM T52c y QEKZ significaba la Lorenz SZ40, Tunny. Este autor desconoce qué términos se utilizaban para las máquinas T52d y T52e, sin embargo, es posible que utilizaran los códigos QEKD y QEKE. La forma de los números y letras QEP dependería de la máquina de cifrado utilizada y los detalles QEP se daban en las instrucciones de cifrado para cada tipo de máquina. A medida que cambiaban las instrucciones de cifrado, también cambiaba el formato de la configuración QEP.

Los indicadores Salmon eran bastante diferentes de los grupos de indicadores Sturgeon normales. Los mensajes en Salmon, que unía Königsberg y Mariupol, fueron interceptados del 11 de enero al 6 de febrero de 1943. La máquina era de construcción mucho más sencilla que la del Pentagon y no había combinación de las ruedas. Cinco de las ruedas formaban la clave sustractora mientras que las otras cinco constituían la clave permutadora. Los mensajes consistían principalmente en conversaciones entre operadores.

Aunque la nueva máquina era más sencilla que la del Pentagon (T52c), era más difícil de descifrar. La ausencia del Pentagon significaba que la paridad de la letra cifrada ya no era la misma que la paridad de la letra correspondiente del texto en claro. Y en lugar de tener sólo 60 alfabetos diferentes, esta nueva máquina tenía 960. De esta descripción se desprende que la máquina debía de ser la T52a/b

En mayo de 1943, un nuevo enlace, bautizado con el nombre en clave de Sardine por BP, comenzó a operar entre Sicilia y Cerdeña. Este enlace nunca se interrumpió. Ese mismo año, se capturaron dos cuadernos de bitácora de operadores que contenían referencias al tráfico interceptado en el enlace Sardine. La hora, los números y los códigos de prioridad correspondían a los del tráfico interceptado. También aparecían en este enlace el mismo tipo de direcciones de la Luftwaffe que se habían utilizado anteriormente en Sturgeon.

En julio de 1943 apareció un nuevo enlace con el nombre en clave Halibut de BP. El enlace, que operaba entre Königsberg y Munich, dejó de funcionar en agosto pero reapareció cambiado de forma en 1944. En su primer periodo, de julio a agosto, se detectaron algunas profundidades de cuatro y una de cinco. Se leyó una profundidad de cuatro de agosto y se descubrió que estaba cifrada de la misma forma que las profundidades que habían aparecido anteriormente en Salmon (T52a/b). Al igual que los mensajes de Salmon, se trataba de una conversación entre operadores. Sin embargo, la profundidad cinco de julio resistió todos los intentos de descifrarla. Sólo sucumbió un año después, en junio de 1944, a un ataque sostenido. Entonces resultó que estaba cifrado en una nueva máquina, la T52d.

Un logro histórico

Esta ruptura constituyó la primera ruptura de la máquina T52d, una máquina similar en construcción a la T52a/b pero con movimientos irregulares, de parada y arranque, de la rueda de código. El mensaje Halibut no utilizaba el elemento de autoclave, Klartextfunktion, de esta máquina, pero en junio de 1944 se sospechaba que otros enlaces Sturgeon utilizaban esta máquina con la función de autoclave. No obstante, la ruptura fue un logro extraordinario. La T52d se rompió completamente a partir de la lectura de una profundidad de cinco para una parte del mensaje, mientras que para el resto fue sólo una profundidad de cuatro. A partir del análisis posterior de BP de la máquina una profundidad de cuatro parecía ser el mínimo absoluto. ¿Cómo fue posible descifrar una máquina tan complicada a partir de un solo mensaje con una profundidad de cuatro y cinco? Una respuesta es que BP no se enfrentaba a una máquina completamente nueva. Lo que diferenciaba a esta máquina de la T52a/b eran principalmente los movimientos de parada y arranque de las ruedas de código. Las propias ruedas de códigos tenían los mismos patrones que en las máquinas T52a/b y T52c. Más tarde se descubriría que casi todas las máquinas de la serie T52 utilizaban los mismos patrones de rueda de códigos. Los patrones eran fijos y nunca se introdujeron cambios en ellos. Esto constituía un punto débil muy grave de estas máquinas. Sin embargo, esto no es todo. Existían máquinas con ruedas de códigos diferentes.

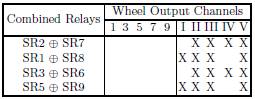

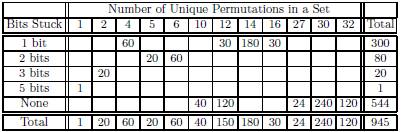

La ruptura en sí era una operación manual, pero asistida por un gran número de catálogos que mostraban los posibles alfabetos que resultaban de la suposición de un par de caracteres de texto plano y cifrado. BP no desarrolló ninguna máquina para ayudar en el descifrado. Todas las operaciones se realizaban a mano, de modo que incluso el desarrollo de las claves de sustracción y permutación a partir de un orden y una configuración de rueda dados era un proceso muy lento y tedioso. BP también intentó utilizar máscaras y cálculos de probabilidad inversa, pero no se sabe si tuvo éxito. Como se verá más adelante, el circuito de permutación sólo producía 30 de las 120 permutaciones posibles. Treinta y dos permutaciones deberían haber sido posibles con los cinco contactos dobles de cambio utilizados para la función de permutación, pero / y Z produjeron permutaciones idénticas, al igual que T y E.7

Figure 4: Wheel stopping logic for T52d.

La ruptura fue un éxito, pero también puso de manifiesto la dificultad que presentaba esta máquina desde el punto de vista criptoanalítico. BP puso en marcha un importante esfuerzo de investigación para conocer a fondo la máquina T52d y explorar posibles ataques criptoanalíticos contra ella. BP se dio cuenta de que en el futuro no se podría confiar en las soluciones a través de la profundidad debido al creciente uso de la función de autoclave. Otro problema que se presentaba era cómo diferenciar entre este tráfico y el tráfico ordinario de Fish generado por las máquinas Lorenz SZ40/42. BP esperaba encontrar técnicas estadísticas que le permitieran identificar el tráfico.

No se sabe cuánto duró el mensaje de julio de 1943, pero no deja de ser una hazaña extraordinaria haber deducido completamente la lógica de las «ruedas motoras» de la T52d. A diferencia de la Lorenz SZ40/42, la T52d no tenía «ruedas motoras» separadas. En su lugar, cada «motor» estaba formado por la suma en módulo dos de otras dos ruedas, a veces con lógica invertida para una o ambas ruedas. Los patrones de parada de los «motores» o ruedas se leían en una parte diferente de las ruedas de código que las utilizadas para las teclas de sustracción y permutación. Y, por supuesto, el movimiento de estas ruedas volvía a estar controlado por otras. Cuatro de las ruedas, con las longitudes 73, 71, 69 y 67, eran controladas en paralelo por dos de las otras ruedas. Se supone que esto se hacía para garantizar una periodicidad de al menos 73-71-69-67 = 23 961 009. La lógica de parada de las ruedas, derivada criptoanalíticamente por BP, se muestra en la Fig. 4. La figura muestra cómo el movimiento de una rueda determinada depende de otras dos ruedas, por ejemplo, la rueda K, que es la situada más a la izquierda de la máquina y tiene una longitud de secuencia de 47, no se moverá si hay una cruz (1) en la rueda E y un punto (0) en la rueda D. Las otras ruedas tienen relaciones similares con otras dos ruedas. Las demás ruedas tienen relaciones similares con otras dos ruedas.

Los mensajes descifrados se referían a experimentos con una máquina a la que los operadores llamaron T52d, que proporcionó a BP la prueba definitiva de que había descifrado un nuevo modelo de Sturgeon. Más tarde se descubrió que dos máquinas T52d capturadas contenían la misma lógica que se había derivado criptoanalíticamente del mensaje Halibut.

Uso inseguro y ruedas nuevas

En septiembre de 1943 apareció el enlace llamado Conger entre Atenas y Berlín. Se enviaron cientos de mensajes y todos eran en profundidad, por lo que no había grandes dificultades para leerlos. Sin embargo, su valor de inteligencia era nulo. Los mensajes sólo contenían conversaciones entre operadores.

Conger contenía referencias a la T52b, una máquina que había sido capturada previamente en Túnez. Al correlacionar las secuencias de ruedas de código recuperadas con las de la máquina real, se descubrió que la posición inicial correspondía a la de todas las ruedas puestas a uno. Las ruedas se utilizaban en el orden de sus períodos, mientras que el funcionamiento de la máquina correspondía a lo que se había observado anteriormente en Salmon, y en los mensajes de Halibut de agosto. En noviembre se enviaron mensajes similares de Conger (Congrio) en profundidad; esta vez todas las ruedas se pusieron a dos.

La descripción de la utilización del Conger es francamente sorprendente y muestra un desprecio total por la aplicación de las instrucciones de uso seguro de las máquinas. Al parecer, las máquinas fueron utilizadas por operadores que nunca habían leído las instrucciones y a los que no se habían proporcionado claves operativas para estas máquinas. También se tiene la fuerte impresión de que la mayoría de estos enlaces no eran enlaces operativos, sino canales de reserva que se mantenían abiertos principalmente con charlas de operadores y mensajes de prueba. Sin embargo, su uso era criptográficamente perjudicial para las máquinas.

Tanto Conger como Halibut reaparecieron a principios de 1944 en una forma ligeramente modificada. Los nuevos mensajes de Halibut eran todos cortos, mientras que antes eran a menudo muy largos. Conger, en cambio, contenía a menudo mensajes largos. Se producían profundidades, en este caso mensajes con el mismo número QEP, de hasta cuatro. Sin embargo, los mensajes no tenían repeticiones, lo que indicaba claramente que se estaba utilizando la función de autoclave. Esta hipótesis se vio reforzada por los registros de interceptación, que contenían frases como «Mit KTF “ y ”Ohne KTF “, donde KTF era la abreviatura de ”Klar Text Funktion». BP encontró una profundidad de dos sin la función autokey, pero una profundidad de dos se consideraba inquebrantable.

Poco después se decidió poner fin a la interceptación de enlaces utilizando las máquinas Sturgeon, ya que se consideró que no era rentable. En otoño de 1944 muchos enlaces Tunny, que también utilizaban un elemento de autoclave, dejaron de utilizar esta función y se encontraron mensajes Enigma que ordenaban a los operadores de Sturgeon dejar de utilizar la autoclave en las máquinas T52d y T52e. Durante el mismo periodo, se interceptó el tráfico de un día en Conger. Se descubrió que era en profundidad de dos y sin la función autokey. Sin embargo, no hay más indicios de que se haya invertido mucho esfuerzo en las máquinas Sturgeon y su tráfico.

Como ya se ha mencionado, existían máquinas que tenían ruedas de código diferentes de las utilizadas en las máquinas T52 estándar. Los criptoanalistas suecos detectaron en total otras tres máquinas diferentes de las utilizadas en los principales circuitos de la Fuerza Aérea Alemana (Luftwaffe) y la Marina. En agosto de 1940, los suecos descifraron una máquina T52a/b que utilizaba ruedas de código diferentes y a la que denominaron ruedas D. Esta máquina estuvo en uso durante un período relativamente largo. Esta máquina se utilizó durante un periodo relativamente corto y el tráfico consistía en mensajes personales para el personal militar en Noruega. El último mensaje fue interceptado y roto el 11 de febrero de 1941. En abril de 1941 interceptaron una máquina T52a/b con un nuevo juego de ruedas a la que llamaron SB1. La máquina se utilizó para el tráfico diplomático. En junio de 1943 la máquina fue cambiada por una SFM T52ca pero mantuvo las ruedas SB1. Finalmente, en enero de 1943 descubrieron otra T52a/b con ruedas de código diferente. A estas ruedas las llamaron ruedas E y la máquina se utilizó para transmitir tráfico policial. La máquina sólo fue observada una vez durante unos pocos días.

Por lo tanto, los informes anteriores de Wolfgang Mache sobre los técnicos alemanes de teleimpresoras que cambiaban las ruedas SFM T52 parecen ser correctos. Sin embargo, ni los documentos suecos ni los de los Aliados respaldan su afirmación de que las ruedas T52 se cambiaban cada seis meses. Los modelos de rueda B que se utilizaron por primera vez en las máquinas T52a/b en 1940 seguían utilizándose en la máquina T52e al final de la guerra. A partir de las observaciones suecas de máquinas con diferentes ruedas de código es muy tentador sacar la conclusión de que la razón del cambio era proteger el tráfico de estos circuitos de otros usuarios legítimos de T52. Por lo tanto, el cambio de ruedas de código no se hizo para aumentar la seguridad de las máquinas T52.

Las capturas

La primera máquina Sturgeon capturada fue una T52b que se encontró en Túnez. Se descubrió que las ruedas de códigos de esta máquina se movían con regularidad y que no se combinaban. Por lo tanto, para BP era evidente que no se trataba de la máquina del Pentagon (la primera máquina del tipo Sturgeon que se interceptó y rompió).

Más tarde se capturó en Elba una descripción técnica completa de una máquina que combinaba las funciones de la T52a/b y la T52c. De esta descripción se desprendía que la máquina T52c estaba relacionada con la máquina del Pentagon, ya que combinaba las ruedas de código de cuatro en cuatro. Sin embargo, se descubrió que el número de alfabetos era de 256 en lugar de 60 como en la máquina del Pentagon. Más adelante se demostrará que esta máquina T52c era la versión modificada, T52ca. El modo T52a/b demostró que la máquina podría haber sido utilizada para los mensajes Salmon, August Halibut y el primer tráfico Conger.

La descripción de Elba también mostraba que la máquina T52c estaba equipada con un mecanismo de permutación de ruedas correspondiente a la unidad de llave de mensajes descrita anteriormente. Se descubrió que la unidad constaba de cinco palancas, cada una de las cuales controlaba tres interruptores de un conjunto de 15. Cada interruptor intercambiaba dos ruedas en su posición activa y dejaba su orden inalterado en la posición activa. Cada interruptor intercambiaba dos ruedas en su posición activa y dejaba su orden inalterado en la posición inactiva. Un interruptor estaba activo o inactivo dependiendo de la posición de la palanca de control, pero la correlación entre la posición activa del interruptor y la posición de la palanca era diferente para los tres interruptores controlados por una palanca determinada. Este circuito se ha descrito en el artículo de Donald Davies sobre las máquinas T52.

Además, se descubrió que todas las máquinas estaban equipadas con un conjunto de interruptores o enchufes que constituían la configuración principal de la clave interna. Los interruptores o enchufes seleccionaban cuál de las diez ruedas de código controlaba una función determinada en el proceso criptográfico. Tras la captura de la descripción de Elba, se capturó en Nápoles una máquina real de este tipo. Se trataba claramente de una máquina T52c, pero la unidad de clave de mensaje con las cinco palancas había sido retirada. Se observó que la máquina era muy similar a la primera máquina T52b capturada; la T52b también tenía espacio para una unidad de clave de mensaje, aunque en realidad no había ninguna instalada. En Nápoles se capturó otra máquina. En esta máquina el número de tipo original, T52b, había sido alterado a T52d. Esta máquina estaba equipada con la lógica de parada de rueda y tenía un interruptor para activar o desactivar la función de llave automática KTF. Sin KTF las ruedas de código tenían el mismo movimiento que el derivado criptoanalíticamente del mensaje Halibut de julio. Cuando el KTF estaba activado, la lógica de movimiento de las ruedas se volvía más simétrica y el tercer impulso del texto claro gobernaba parte de la lógica. Dos de las ruedas estaban controladas por una cruz de texto claro (1), mientras que otras dos estaban controladas por un punto (0). Esta lógica también ha sido descrita en detalle por Donald Davies.

Más tarde se capturó otra máquina T52d, que había sido modificada a partir de una T52a. Al comparar esta máquina con el T52b, se hizo evidente que los dos modelos debían de ser muy similares. Se sabe por fuentes alemanas que la única diferencia real entre las dos máquinas era que el T52b estaba equipado con filtros adicionales para reducir las interferencias en las instalaciones de radio.

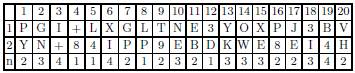

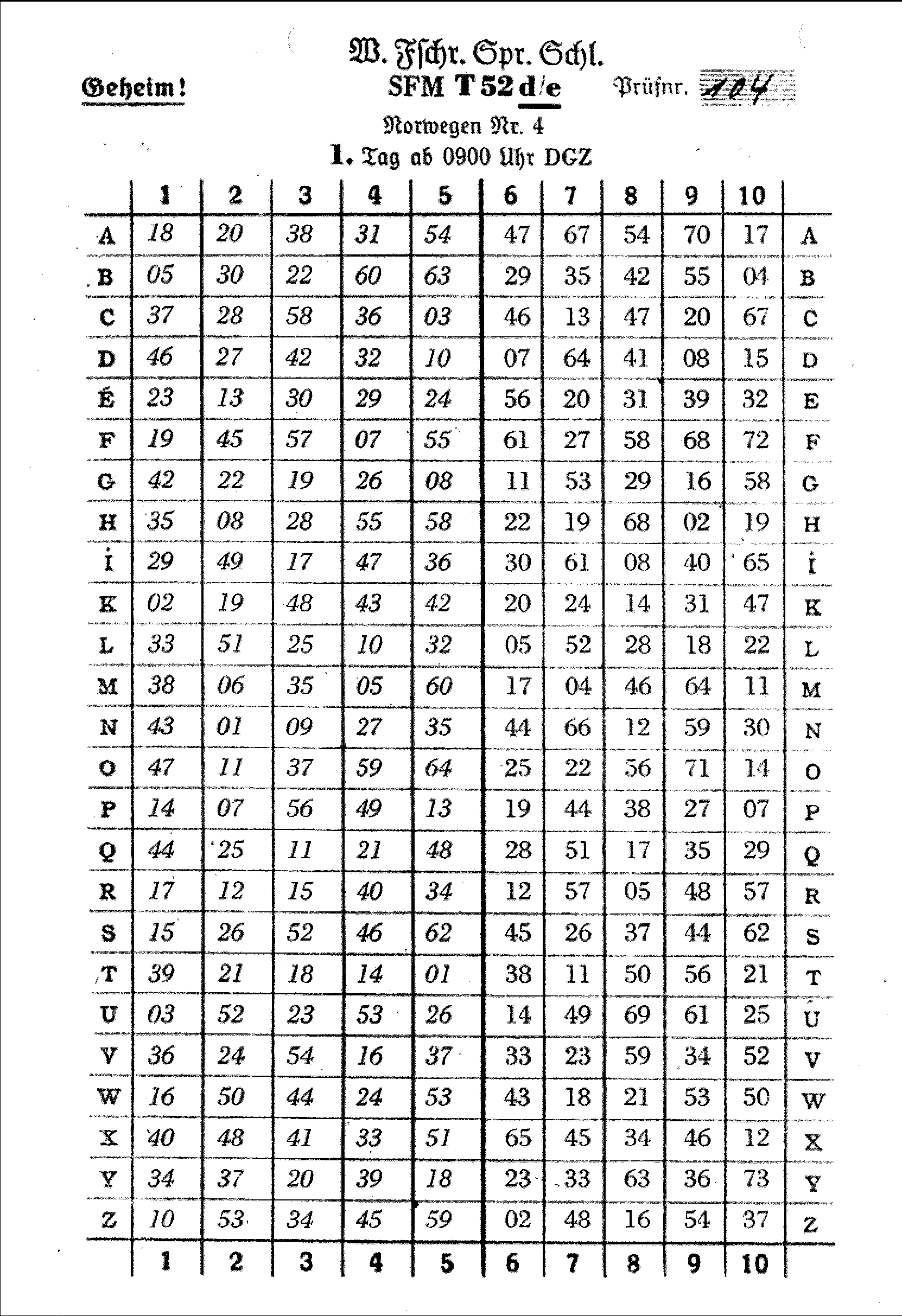

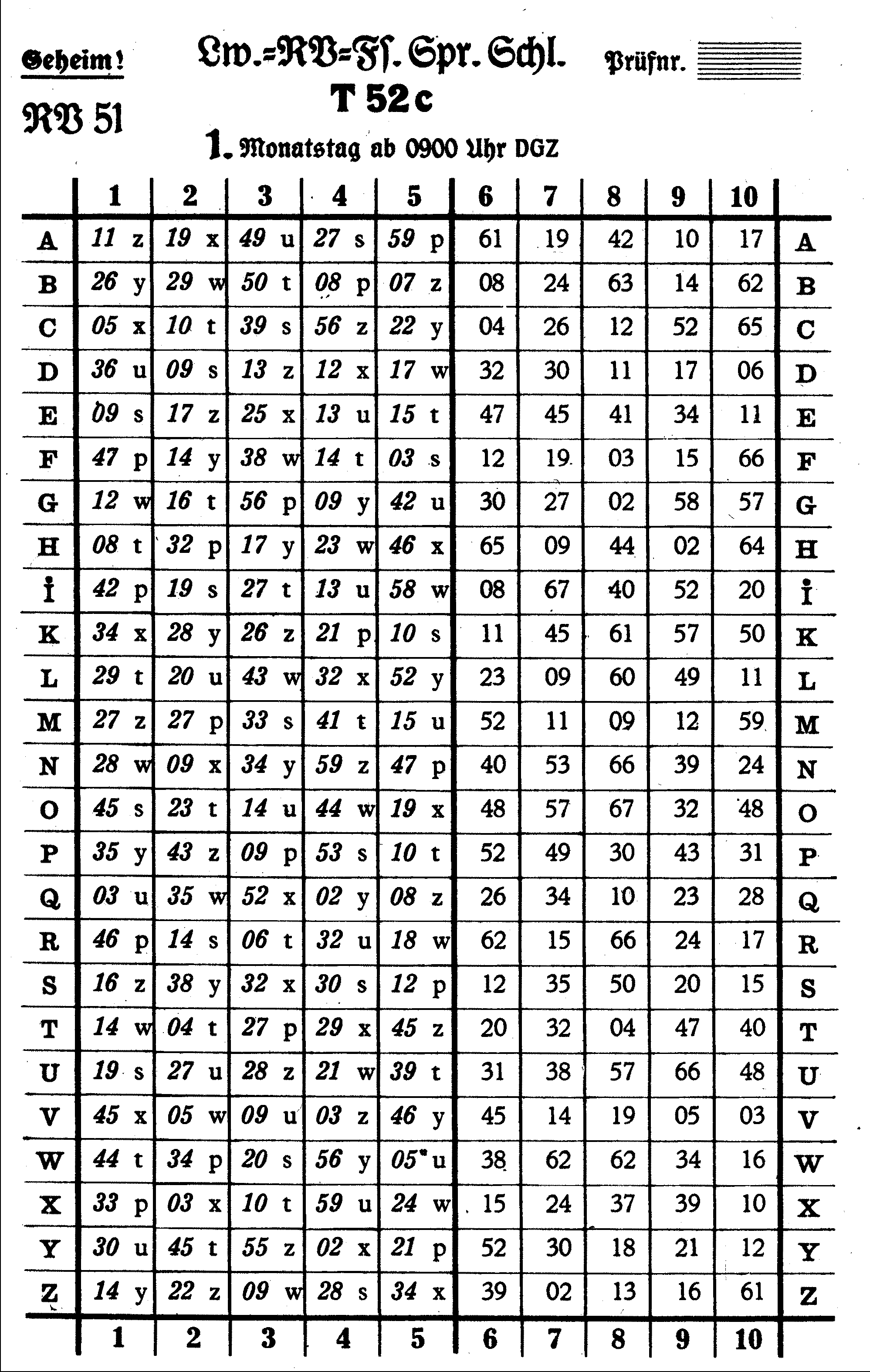

Junto con la descripción de la máquina T52c capturada en Elba, las fuerzas aliadas también capturaron dos páginas clave del libro, una para la T52d, y otra para la máquina T52a/b y T52c. En un lado de cada página figuraba la tabla del 3 de junio de 1944, mientras que en el otro lado estaba la tabla del 4 de junio. Cada tabla constaba de 25 filas etiquetadas con las letras de la A a la Z, omitiendo la J. En el Apéndice A se reproduce una tabla similar para la máquina T52d/e. La clave del mensaje QEP FF OO PP AA ZZ VV CC MM HH UU correspondía al ajuste de la rueda de códigos situada más a la izquierda a 19, como puede verse en la columna 1, fila F. La rueda situada a su derecha se ajusta a 11, como se indica en la columna 2, fila O, etc. El ajuste completo de la rueda de códigos para esta tecla de mensaje era: 19 11 56 31 59 33 13 46 02 25.

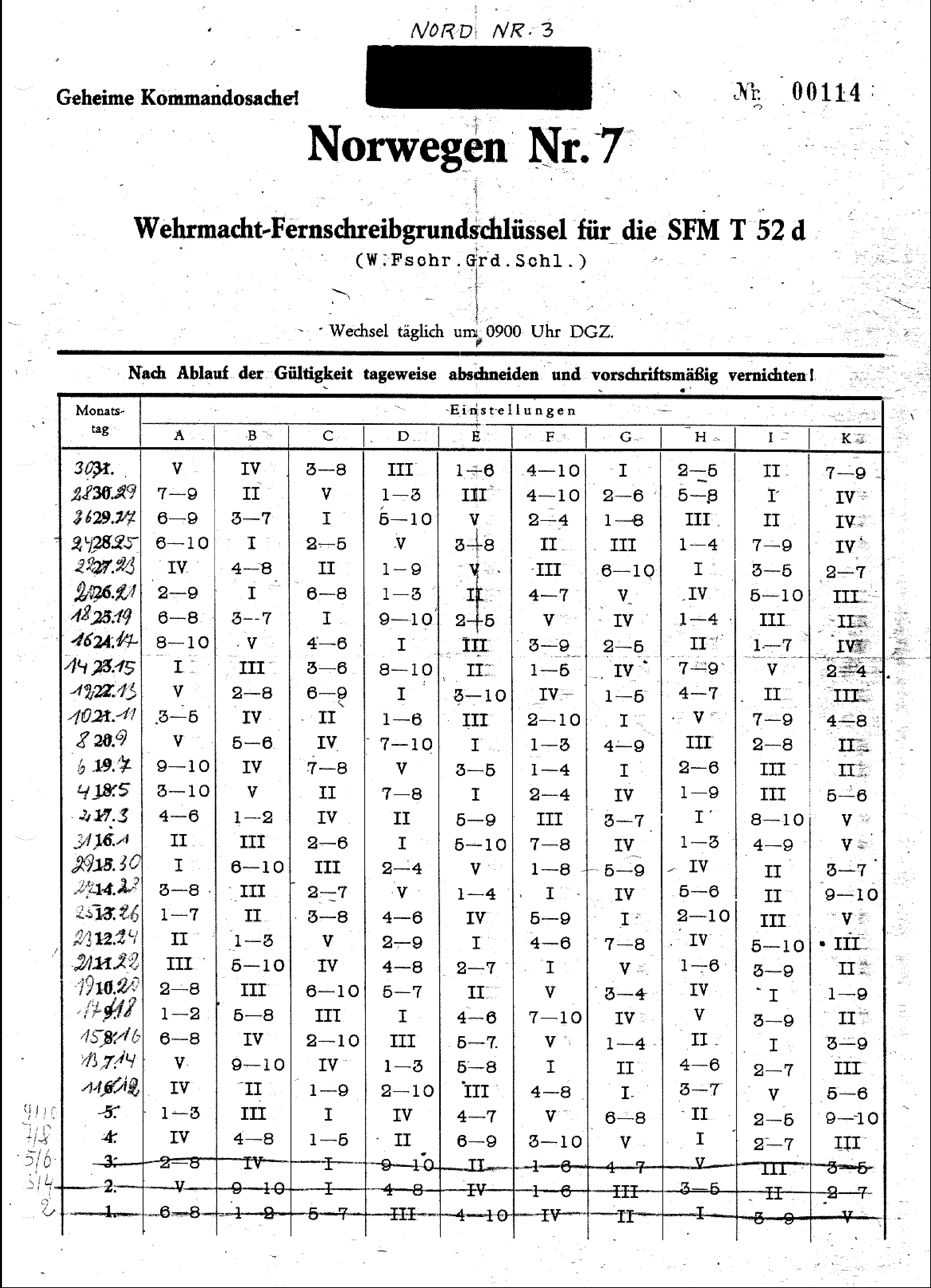

La tabla correspondiente a la máquina T52c se reproduce en el Apéndice B. En esta tabla se aplica el mismo método para indicar el ajuste de la rueda de códigos, pero además los ajustes de la palanca para la unidad de teclas de mensajes figuran en las cinco primeras columnas. El mismo mensaje QEP anterior daría los ajustes de la rueda de códigos: 47 23 09 27 34 45 26 09 02 48 aquí, con las palancas de las teclas de mensajes en: p t p s x. El uso de estas tablas y el método de disfrazar los ajustes de la rueda de códigos que se transmitían como números o letras QEP cambiaron varias veces a lo largo de la guerra, pero las tablas en sí conservaron en gran medida su estructura y disposición originales. Las instrucciones principales para el uso de máquinas de cifrado de teleimpresoras, Wehrmacht Schlüsselfernschreibvorschrift (SFV), indican que había tres tablas de claves básicas en uso, Fernschreibgrundschlüssel (clave interior principal), Fernschreibwalzenschlüssel (clave de rueda de código) y Fernschreibspruchschlüssel (clave de mensaje). En el Apéndice C se reproduce un ejemplo de Fernschreibgrundschlüssel para el T52d.

Alarmas de seguridad alemanas

Las referencias a las máquinas Sturgeon eran frecuentes tanto en el tráfico Tunny como en el tráfico Enigma. En 1942, las decodificaciones se referían únicamente a las máquinas T52a/b y T52c. El SFV de la Wehrmacht mencionado anteriormente se publicó el 1 de diciembre de 1942 y también hace referencia únicamente a las máquinas de cifrado de tipo T52a/b, T52c y SZ40. Por lo tanto, es muy probable que éstas fueran las únicas máquinas disponibles en 1942. BP también parece haber capturado una copia de las instrucciones de la Wehrmacht algún tiempo antes de noviembre de 1944.

El 17 de octubre de 1942, un mensaje10 del C.S.O.11 Luftflotte 2 al Fliegerführer Afrika mencionaba que el T52c tenía una seguridad inadecuada. Daba órdenes de que «Secret» y «Secret Commands Only» (probablemente una traducción de Geheime Kommandosache - Top Secret) fueran cifrados en Enigma antes de ser enviados a través de enlaces Sägefisch (Sawfish).

Este mensaje pasaba entre estaciones servidas por el enlace Sturgeon utilizando la máquina T52c. No obstante, mensajes aparentemente importantes siguieron pasando por este enlace sin ser previamente cifrados en la Enigma. Sin embargo, muchos mensajes Enigma también pasaron por este enlace antes de que dejara de funcionar el 2 de noviembre de 1942.

Este mensaje que pone en duda la seguridad de la T52c contrasta con el SFV de la Wehrmacht, que contiene instrucciones claras de no utilizar el T52a/b a través de conexiones de radio y radioenlaces (Richtstrahlverbindungen). La T52c era la única máquina autorizada para su uso a través de enlaces de radio y radioenlaces. Sin embargo, hemos visto que la Luftwaffe, por alguna razón, no obedeció estas instrucciones y que utilizó la máquina T52b para mensajes de práctica en los enlaces Salmon, Halibut y Conger. Esto demuestra que los oficiales de cifrado de la Luftwaffe debían de desconocer los estrechos vínculos y similitudes entre los distintos modelos de T52 y que no veían el peligro que estas transmisiones de práctica suponían para las otras máquinas.

En febrero de 1943, los descodificadores muestran que los alemanes descubrieron de repente que algo iba muy mal con sus máquinas Sägefisch. Un mensaje de Madrid a París12 decía que la T52 estaba muy comprometida y que era posible el desciframiento por parte del enemigo. Los mensajes «secretos» y «ultrasecretos» ya no debían enviarse a través de la T52.

El 18 de febrero de 1943, se publicó un nuevo conjunto de instrucciones para el uso de las máquinas T52:

- Se anulan los sistemas de indicadores utilizados en los T52a/b y c.

- A partir de ahora se indicarán en su lugar los ajustes de las diez ruedas y se enviarán con una tecla de emergencia específica.

- Se utilizará un nuevo método para indicar los ajustes de las cinco palancas de mensajes.

- Se suprime el dispositivo de puesta a cero de todas las ruedas.

El punto cuatro de estas nuevas instrucciones muestra que los alemanes habían descubierto finalmente la práctica defectuosa de los operadores de enviar muchos mensajes en la misma tecla debido a la facilidad para hacerlo que ofrecía el mecanismo de reajuste de las ruedas de la T52. Al parecer, también sospechaban de alguna debilidad en el uso del procedimiento de la clave de mensajes y, por lo tanto, introdujeron nuevas medidas temporales. Más tarde abandonarían el uso de números QEP y utilizarían la estructura QEP con diez bigramas que se ha descrito en la sección anterior. No está claro por qué se consideró que este procedimiento era mejor, pero es posible que ofreciera más flexibilidad a la hora de elegir las claves de los mensajes que el método anterior que utilizaba números QEP.

El 19 de febrero, otro mensaje daba más instrucciones:

- El T52a/b no debe utilizarse para mensajes «Secretos» y «Top Secret», excepto cuando no se disponga de otros medios.

- Si se utilizan enlaces de teleimpresora debe haber un cifrado previo en Enigma.

- Tras los cambios introducidos en el T52c, y tras un cambio en el sistema de indicadores, los mensajes «Secretos» y «Top Secret» podrán volver a transmitirse sin cifrado previo en Enigma.

En marzo, dos mensajes decían que el tráfico del T52c Aptierte (adapted) ya no necesitaba ser cifrado primero en la Enigma. A partir de entonces hubo referencias a la T52ca, que probablemente significa T52c Aptierte. Finalmente, el 14 de junio de 1943 se envió un mensaje al oficial de comunicaciones navales de Sulina y a otros destinatarios que decía lo siguiente «Una vez finalizada la adaptación al SFM T52c, la designación T52ca dejará de utilizarse. A partir de ahora sólo se utilizará la designación T52c». Los cambios introducidos en e la T52c afectaban a la lógica de combinación de ruedas que BP había considerado de gran ayuda a la hora de romper la máquina del Pentagon. Esto indica que los alemanes debieron de hacer un análisis detallado de la máquina y encontraron que esta parte de la lógica era especialmente débil.

Las evaluaciones y análisis de seguridad alemanes de sus propias máquinas de cifrado aún no se han desclasificado ni publicado en su totalidad. Por lo tanto, aún no es posible ofrecer una imagen detallada de lo que los alemanes sabían y sospechaban con respecto a la seguridad de sus sistemas criptográficos. Sin embargo, se sabe que el Dr. Erich Hüttenhain, jefe de la sección de investigación criptoanalítica del OKW/Chi (Oberkommando der Wehrmacht/Chiffrierabteilung), examinó la máquina T52a/b en 1939. Descubrió que esta máquina tenía un grado de seguridad extraordinariamente bajo y que podía romperse con unas cien letras de texto cifrado sin crib.

Cien letras de texto cifrado parece una cifra extremadamente baja. No se corresponde bien con la cantidad que utilizaron los descifradores de códigos suecos para romper esta máquina. Por desgracia, el informe I-31 de TICOM aún no ha sido desclasificado. Por lo tanto, es imposible saber si esta cifra es un error o si se refiere a la longitud necesaria para un ataque en algunas condiciones especiales. Otro informe del TICOM, basado en un documento escrito conjuntamente por el Dr. Fricke y el Dr. Hüttenhain, muestra que el T52a/b podría romperse con un texto cifrado de 1.000 letras. Esta cifra parece mucho más realista. Para que este ataque tuviera éxito era necesario un conocimiento a priori de los patrones de la rueda de códigos. Para obtener también los patrones de la rueda de códigos, calcularon que necesitarían entre 2000 y 3000 letras de texto cifrado. Si tuvieran acceso a varios mensajes en profundidad, cada uno de 2000-3000 letras, la solución se simplificaría enormemente.

Este estudio podría haber dado lugar a la instrucción SFV de la Wehrmacht que prohibía el uso del T52a/b en cualquier tipo de canal de radio. Sin embargo, es quizás más probable que el descubrimiento por parte de los alemanes el 17 de junio de 1942 del éxito sueco en la ruptura de esta máquina condujera a la restricción. El OKW/Chi sugirió cambios en la máquina, incluyendo formas de producir pasos de rueda de código no uniforme, pero por razones de ingeniería Siemens se negó a aceptar estos cambios. En su lugar, se fabricó una nueva máquina, la T52c, que superaba algunos de los puntos débiles más evidentes del modelo anterior. La T52c fue estudiada por el criptoanalista del ejército Doering, del OKH/Gen d Na (Oberkommando des Heeres/General der Nachrichten Aufklärung) en 1942. Demostró que se podía descifrar en un texto de 1.000 letras. Al parecer, este estudio contó con la ayuda de la maquinaria criptoanalítica que utilizaba el OKW/Chi, pero no se sabe hasta qué punto el Dr. Hüttenhain y su gente participaron en el estudio real y en sus recomendaciones. Las investigaciones dieron como resultado el diseño y la producción de la T52d. El análisis de seguridad de la T52d fue continuado, principalmente por Doering, y a principios de 1943 demostró que esta máquina también era insegura. Esto dio lugar a la producción de la T52e. Sin embargo, se sabía que tanto la máquina T52d como la T52e estaban abiertas a ataques a través de mensajes en profundidad y que a una profundidad de diez mensajes se podían leer sin cuna.

Sin embargo, los gritos de alarma de los criptógrafos alemanes no fueron escuchados, o al menos no se actuó en consecuencia, por el Ejército y la Fuerza Aérea alemanes. En el verano de 1942 todavía se utilizaba el modelo T52a/b, totalmente inseguro, y se estaba distribuyendo el T52c, igualmente inseguro. La posición del Ejército era que el tráfico de teleimpresoras se realizaba a través de líneas terrestres y no podía ser interceptado, por lo que no había necesidad de preocuparse por una seguridad inadecuada. Las pruebas de las escuchas de las líneas de teleimpresora que aparecieron en París en 1942 y 1943 dieron al Ejército una fuerte sacudida y las autoridades de señales del Ejército se vieron obligadas a reconsiderar sus puntos de vista sobre la seguridad de los cifrados de teleimpresora. Sin embargo, ya era demasiado tarde y la recién desarrollada T52e no se empezó a utilizar hasta finales de 1944. La primera referencia a la máquina T52d apareció en los descodificadores en octubre de 1943. Posteriormente, hubo referencias frecuentes a los tres modelos, T52 a/b, c y d. A partir de septiembre de 1944, también hubo referencias a la máquina T52e, de nuevo desarrollo. El tráfico de esta máquina nunca fue observado o al menos identificado como tal por ninguno de los servicios criptoanalíticos aliados y la máquina permaneció desconocida para ellos hasta el final de la guerra.

Enlaces

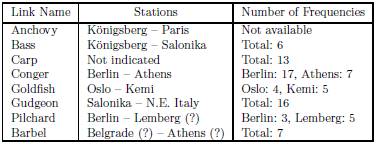

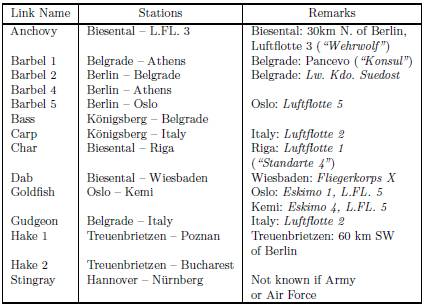

Dado el escaso contenido de inteligencia de los mensajes de Sturgeon, nos queda la pregunta: ¿Capturó y rompió BP todo? Esta cuestión sigue abierta, pero hay indicios de que quizás muchos de los enlaces más importantes nunca se rompieron. Ya hemos subrayado que BP tuvo grandes dificultades para diferenciar entre el tráfico Tunny (SZ42) y el Sturgeon, pero en general fueron capaces de identificar si un enlace pertenecía al Ejército alemán, a las Fuerzas Aéreas o a la Marina. El 21 de enero de 1944 SIXTA, la sección de análisis de tráfico de BP, recopiló una lista de indicativos y frecuencias No-Morse que se habían observado en el periodo comprendido entre el 1 de noviembre de 1943 y el 10 de enero de 1944. La lista consta de dos partes, la primera trata de los enlaces regulares Tunny del Ejército Alemán mientras que la segunda parte, que se muestra en la Fig. 5, enumera los enlaces de la Fuerza Aérea Alemana.

Figure 5: Early German Air Force links.

El 20 de enero de 1944, el capitán John N. Seaman del US Signal Corps elaboró una lista de los enlaces de Fish con la cantidad de tráfico del mes de enero y principios de febrero. En la Fig. 5 se muestra un extracto de esta lista con las cifras de tráfico de los enlaces de las Fuerzas Aéreas alemanas. Un enlace se consideraba potencialmente rompible si los mensajes superaban una longitud mínima determinada. El valor para Carp era de 2500 caracteres.

Figure 6: German Air Force traffic.

Figure 7: German Air Force links in September 1944.

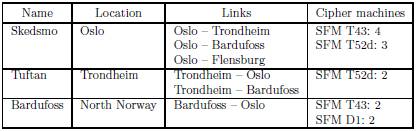

En septiembre de 1944 se perfeccionaron los circuitos de las Fuerzas Aéreas alemanas y se definieron mejor los enlaces que figuran en la Fig. 7. El panorama se complica por el hecho de que algunos de estos enlaces podrían haber utilizado la máquina Tunny (SZ42) del ejército alemán para sus comunicaciones. Se sabe que Carp (Königsberg - Italia) utilizaba la SZ42 y había estado averiada hasta que empezó a utilizar la limitación P5. Es posible que el otro enlace de Königsberg, Bass operado por el mismo Sägefischtrupp 8 - también llamado «Robinson 6», también utilizara la máquina Tunny. Sin embargo, se sabe que varios de los otros enlaces utilizaban las máquinas Siemens T52 o T43. En agosto de 1945, el Ala de Desarme Aéreo británica nº 8801 operaba en Noruega y una de sus tareas era desmantelar las estaciones Sägefisch de la Luftwaffe. En total, los equipos de desarme visitaron al menos tres de estas estaciones de radio. Su ubicación y equipamiento se muestran en la Fig. 8.

Figure 8: Norwegian Sägefisch stations.

El equipo SFM D1 encontrado en la estación de Bardufoss es completamente desconocido, pero es muy posible que se tratara de una SFM T52d que de alguna manera ha sido erróneamente identificada o catalogada por los hombres del Ala de Desarme Aéreo 8801. La estación de Oslo, Skedsmo, mantenía el enlace con Kemi en Finlandia. La lista de equipos muestra que estos enlaces utilizaban únicamente la SFM T52d y la máquina de cinta de un solo uso T43. Sin embargo, es imposible saber si la situación del equipamiento al final de la guerra reflejaba realmente la de 1944. La máquina de cinta de un solo uso, SFM T43, se introdujo progresivamente hacia el final de la guerra. Desgraciadamente no sabemos qué proporción del tráfico se enviaba a través de esta máquina. Algunos de los enlaces del Ejército del Aire eran claramente enlaces operativos y debieron transportar tráfico operativo. Sin embargo, con la limitada información que poseemos sobre el tráfico y el posible uso de la máquina irrompible T43, no podemos sacar ninguna conclusión firme. No obstante, parece que BP tomó la decisión correcta al decidir abandonar el tráfico de Sturgeon y asignar sus recursos criptoanalíticos a otros objetivos más prometedores.

Indiscreciones entre amigos

Cuando BP detectó por primera vez el tráfico de Sturgeon y posteriormente irrumpió en él, ¿sabía del éxito sueco contra el SFM T52? Esta pregunta se ha planteado en varias ocasiones, pero nunca ha recibido una respuesta satisfactoria. Que la Inteligencia sueca tenía una fuente de fiabilidad sin precedentes y que tenía acceso al más alto nivel de inteligencia militar y diplomática quedó claro para BP y la Inteligencia británica ya en 1941.

Cuando el capitán Henry M. Denham tomó posesión de su cargo de agregado naval en la embajada británica en Estocolmo en junio de 1940, no tardó en entablar amistad con importantes militares y miembros de los servicios de inteligencia suecos. Uno de estos oficiales de alto nivel era el coronel Carl Björnstjerna, jefe de Inteligencia Exterior del Estado Mayor sueco. Se reunían con frecuencia y el capitán Denham obtenía regularmente información importante del coronel Björnstjerna sobre los acontecimientos navales en el Báltico y el Mar del Norte. Sin embargo, el capitán Denham también mantenía contactos regulares con varios de sus colegas agregados de otros países. Uno de estos oficiales era el agregado militar noruego, el coronel Ragnvald Alfred Roscher Lund, que llegó a Estocolmo en marzo de 1941. El coronel Roscher Lund era el jefe de los servicios de inteligencia noruegos y en 1935 inició cursos de criptografía y creó la primera oficina de inteligencia de señales y cifrado de Noruega. Muy pronto entró en contacto con los criptoanalistas suecos, que ya estaban bastante avanzados en este campo especial. Rápidamente se hizo amigo íntimo de uno de los criptoanalistas suecos más famosos, Yves Gyldén. Roscher Lund, que viajaba con frecuencia a Suecia antes de la guerra, era muy conocido en los círculos militares suecos y gozaba de gran estima entre quienes le conocían.

Las conexiones de Roscher Lund con oficiales militares suecos parecen haber dado sus frutos durante el asunto del Bismarck. Fue alertado del avistamiento del acorazado por su amigo el Capitán Ternberg, que era el Jefe de Estado Mayor del Servicio de Inteligencia Sueco. Roscher Lund informó inmediatamente al capitán Denham, quien a su vez alertaría al Almirantazgo británico. Este incidente no parece haberse originado en la información del tráfico alemán Geheimschreiber, pero otros datos de inteligencia procedían claramente de esta valiosísima fuente. No está claro si BP tenía pruebas irrefutables de que la inteligencia que el capitán Denham obtuvo de sus fuentes suecas procedía del tráfico alemán de teleimpresoras que pasaba por las líneas telegráficas suecas. Sin embargo, la Inteligencia Británica aparentemente sabía o sospechaba fuertemente que la información provenía del descifrado de códigos. En su libro sobre los años que pasó en Suecia durante la guerra, el capitán Denham menciona varias veces que la información de inteligencia debía proceder del descifrado de códigos.

Sin embargo, en 1942, la Inteligencia británica parece haber conocido la fuente de la Inteligencia sueca. Como explica Sir Harry Hinsley: «El 18 de junio, sin embargo, recibió del Agregado Naval de Estocolmo un informe sobre cómo los alemanes planeaban atacar el próximo convoy ártico con submarinos, fuerzas aéreas y dos grupos de buques de superficie» En una nota a pie de página, Hinsley explica la procedencia de esta información. «Esta fue la primera información obtenida de una fuente posteriormente clasificada A2 por el Almirantazgo (Enigma fue clasificada A1) a través del Agregado Naval en Estocolmo. En ese momento había logrado obtener a través del Jefe Adjunto del Estado Mayor Combinado de Inteligencia sueco descifrados de órdenes operativas alemanas que pasaban de Berlín a los mandos navales alemanes en Noruega por línea terrestre, presumiblemente en el cifrado Fish».23

De alguna manera, la fuente de la Inteligencia sueca parece haber sido revelada. Se ha afirmado que el coronel Björnstjerna nunca reveló la verdadera fuente de su información y probablemente sea correcto. Sin embargo, el coronel Roscher Lund fue informado sobre el descifrado de los mensajes de teleimpresora alemanes que pasaban por las líneas terrestres suecas. El coronel Roscher Lund se convirtió rápidamente en una importante fuente de información para los británicos y cuando se le ordenó viajar a Londres para organizar allí la oficina de inteligencia noruega se produjo una inmediata consternación en los círculos británicos. El 10 de septiembre de 1941 Winston Churchill envió una carta al primer ministro noruego, Johan Nygaardsvold, pidiéndole que reconsiderara su decisión de trasladar a Roscher Lund de Estocolmo. Churchill escribió: «Este oficial ha sido de gran utilidad para la organización de Inteligencia británica en Suecia, y su presencia allí es de especial valor para el Gobierno de Su Majestad, y para la Causa Aliada en su conjunto.... Espero sinceramente que Su Excelencia y sus colegas se sientan capaces de revertir la decisión que se ha tomado. Es un asunto al que concedo gran importancia».

Sin embargo, Nygaardsvold mantuvo su decisión de trasladar a Roscher Lund a Londres. Llegó a Londres el 12 de octubre de 1941 y tomó posesión de su cargo en la sede del gobierno noruego en el exilio, en Kingston House, Knightsbridge. Al cabo de un mes, el coronel Roscher Lund preguntó al capitán Howard si podía ayudarle a resolver las dudas que tenían los noruegos sobre la seguridad de sus máquinas Hagelin. Habían oído rumores, procedentes de fuentes británicas, de que la máquina de cifrado no era segura y estaba siendo leída. Ante la insistencia del capitán Howard, uno de los criptoanalistas británicos de la sección del comandante John Tiltman en la Escuela Elmer de Bletchley Park viajó a Londres el 14 de noviembre y se reunió con Roscher Lund para almorzar en el Royal Automobile Club. Tras el almuerzo, el criptoanalista desconocido acompañó a Roscher Lund a Kingston House, donde le presentaron al consejero comercial Johan G. Ræder y a Erling Quande, que era el jefe de la oficina de cifrado en Londres. Se mostraron al hombre de BP las máquinas Hagelin que utilizaba el gobierno noruego en el exilio y de nuevo se discutieron las cuestiones sobre la seguridad de las cifras. Durante estas conversaciones más detalladas, el coronel Roscher Lund, que tal vez quería demostrar al criptoanalista que estaba hablando con colegas expertos en cifrado, le dio una visión general de su experiencia y la de sus colegas en este campo. Las explicaciones que dio incluían detalles sobre sus contactos con las oficinas de cifrado sueca y finlandesa. Calculó que el personal de la Oficina Criptográfica sueca era de unos 150 y designó a Yves Gyldén como jefe de esta oficina.24 Describió a Gyldén como el mayor criptoanalista de Europa, pero finalmente limitó su grandeza a Escandinavia. En su informe, el criptoanalista de BP dice: «La Oficina Sueca había tenido un éxito considerable en sus ataques a las cifras francesas, que él [Roscher Lund] cifró en un 95%, a las militares italianas en un 85%, y un progreso justo en las cifras alemanas. Lund dijo que los alemanes estaban enviando masas de mensajes a sus tropas en el norte de Noruega por teleimpresora y que la empresa de fabricación de teléfonos L. M. Ericsson había construido una máquina que descifraba estos mensajes que trataban principalmente de personal y administración.»

Se trata de una referencia muy explícita al éxito sueco en el descifrado de las máquinas Geheimschreiber (T52) alemanas e incluso nombra correctamente al fabricante de las máquinas descifradoras. Por lo que dijo el coronel Roscher Lund y por saber que mantenía una relación muy cordial con Yves Gyldén, lo más probable es que esta información tan secreta procediera de él. La seguridad criptoanalítica sueca probablemente no sufrió ningún daño, sin embargo, ilustra claramente el peligro de las conversaciones «sueltas», incluso entre amigos. También habló con gran detalle sobre el criptoanalista finlandés Reino Hallamaa y su éxito a la hora de descifrar códigos y claves rusos. Obviamente, el coronel Roscher Lund estaba intentando negociar algunos de sus secretos criptográficos a cambio de obtener ayuda de los británicos para asegurar las comunicaciones noruegas.

Al menos Roscher Lund consiguió impresionar a su invitado sobre su sinceridad. El criptoanalista de BP concluyó su informe con las siguientes palabras: «El comandante Lund me dio la impresión de estar ansioso por ayudar al Gobierno británico y, teniendo en cuenta los rumores mencionados, su preocupación por la seguridad de la máquina Hagelin era bastante sincera. Por lo tanto, me gustaría sugerir que se tomen las medidas apropiadas para tranquilizar al Mayor Lund sobre este asunto.» No se sabe si el coronel Roscher Lund obtuvo la información que deseaba. Lo que sí obtuvo fue una Orden del Imperio Británico por sus servicios a la Inteligencia Británica.

Sturgeon, un fénix moderno

La máquina Siemens T52 no fue la única máquina de cifrado que resurgió de las cenizas del Tercer Reich tras el final de la guerra. La Enigma, en sus múltiples variantes, fue utilizada por varios países durante muchísimos años. La mayoría de los países pertenecían a las potencias occidentales, como Noruega, donde la Enigma fue utilizada por la Policía de Seguridad (Overvåkingstjenesten) hasta la década de 1960. Pero la Enigma también fue utilizada por al menos uno de los países del Pacto de Varsovia, el nuevo enemigo. Quizá el ejemplo más destacado sea la máquina Enigma que utilizaba la Policía Estatal de Alemania Oriental, la tristemente célebre Stasi. No se sabe cuándo empezaron los alemanes orientales a utilizar la Enigma ni durante cuánto tiempo, pero un documento de la Agencia de Seguridad de las Fuerzas Armadas de EE.UU. que describe el proceso de descifrado está fechado el 22 de mayo de 1952.25 Esto parece encajar bien con el informe de que algunas Bombas de la Marina de EE.UU., las máquinas descifradoras de códigos Enigma, fueron sacadas de su almacén y puestas de nuevo en servicio.26

Sin embargo, la máquina Sturgeon suscitó mucho más interés entre sus posibles usuarios que la Enigma. La Siemens T52 tenía un diseño mucho más completo y moderno y, además, podía conectarse directamente a las líneas de telecomunicaciones modernas. Probablemente, el primer país que consideró la posibilidad de utilizar la máquina fue Gran Bretaña. En septiembre de 1945, la Royal Air Force ya había iniciado pruebas de servicio con la máquina. Su objetivo se expresaba de la siguiente manera:

De acuerdo con las actas de una reunión para discutir la política relativa a la radio teleimpresión en la Royal Air Force, celebrada en el Ministerio del Aire, Whitehall, el viernes 7 de septiembre de 1945, se desea determinar la idoneidad de la G. Schreiber27 como máquina de cifrado o como dispositivo codificador asociado con circuitos de línea terrestre o de radio. Se tomarán medidas para llevar a cabo pruebas de servicio de esta máquina sobre una base similar a las realizadas para el GP 28.

La máquina de cifrado GP 28, que había sido entregada a la Royal Air Force por el Telecommunication Research Establishment de Malvern, ya había sido sometida a pruebas de servicio en junio y julio de 1945 y el informe final se presentó al Ministerio del Aire en agosto. Las pruebas de G. Schreiber comenzaron a principios de octubre y finalizaron en noviembre. El veredicto final fue:

Las pruebas del equipo de G. Schreiber se completaron durante el mes y se presentaron informes al Ministerio del Aire. En el Ministerio del Aire se decidió que el equipo no debía utilizarse en los circuitos de radio de la RAF.

Desgraciadamente, no se han encontrado los informes detallados de las pruebas y no se sabe si el resultado negativo se debió a consideraciones de seguridad criptográfica o simplemente a que no era adecuado para el servicio previsto.

Sin embargo, otros países fueron mucho más receptivos a los encantos de Sturgeon. En 1946, la Oficina Noruega de Cifrado, bajo la dirección del capitán Nils Stordahl, empezó a probar y modificar las máquinas T52d y T52e que se habían quedado en Noruega. Se modificaron unas 50 máquinas, algunas de las cuales se utilizaron para cifrar las comunicaciones por teleimpresora entre el cuartel general de la Policía de Seguridad en Oslo y sus delegaciones regionales. El número total de máquinas puede haber llegado a 70. Este es el número de G. Schreibers que el Ala de Desarme Aéreo nº 8801 había preparado para su traslado a Inglaterra. Sin embargo, en una reunión entre oficiales de la Royal Air Force y personal de la Oficina de Correos noruega, que tuvo lugar en Oslo el 8 de septiembre de 1945, se acordó dejar todos o al menos una parte importante de los Geheimschreibers con los noruegos. Otras máquinas SFM T52 fueron utilizadas por el Servicio de Inteligencia noruego ( Etterretningstjenesten) para sus comunicaciones internas y unas pocas máquinas fueron entregadas a Suecia para proteger el enlace de inteligencia que existía entre Oslo y Estocolmo.

Wolfgang Mache menciona que unas 380 máquinas SFM T52 sobrevivieron al final de la guerra, el mayor número en Alemania. La mayoría de las máquinas se recogieron en el almacén central de Correos de Elmshorn, antiguo arsenal de equipos de comunicación de la Marina alemana, donde había unas 280 máquinas SFM T52 y unas pocas SFM T43. Se suponía que las máquinas habían sido destruidas o desmilitarizadas, pero al parecer sólo fueron desmontadas. A partir de 1948, la empresa electromecánica Willi Reichert28 de Tréveris empezó a reconstruir máquinas SFM T52d y T52e a partir de un gran stock de piezas T52. Posiblemente se trate de las piezas desmontadas del almacén de Correos de Elmshorn. En el periodo 1949-195329 Willi Reichert entregó más de 235 máquinas T52 al Ministerio de Asuntos Exteriores francés y a otras organizaciones militares francesas. Los franceses fueron sin duda el mayor usuario de máquinas SFM T52 después de la guerra.

La Marina holandesa también consideró que el SFM T52 era un aparato atractivo y utilizó varios en la década de 1950. No se sabe dónde utilizó la Marina holandesa sus máquinas SFM T52, pero posiblemente en enlaces entre estaciones terrestres en los Países Bajos y quizás en enlaces con sus estaciones en Indonesia.

Los alemanes orientales también mostraron interés por el SFM T52. En abril de 1951, la policía estatal de Alemania Oriental, la Stasi, ya disponía de una amplia red de teleimpresoras formada por seis centros principales que prestaban servicio a un total de 48 estaciones. El equipo consistía principalmente en teleimpresoras, perforadoras manuales y transmisores y receptores de cinta de Siemens, Lorenz y Olivetti. Sin embargo, por lo que sabemos, no utilizaban ningún equipo de cifrado en línea. En su lugar, cifraron todos sus mensajes de teleimpresora a mano utilizando un cifrado manual llamado TAPIR. Letras, números, signos y todos los caracteres especiales de teleimpresora se codificaban primero utilizando un rectángulo de codificación de cinco por diez. Los números resultantes se colocaban en grupos de cinco que se supercifraban añadiendo números de cinco cifras de un libro aditivo válido para un enlace de teleimpresora determinado. Este procedimiento debía de ser largo y tedioso, y anulaba en gran medida las ventajas de utilizar comunicaciones por teleimpresora.

En julio de 1951, un informe de los servicios de inteligencia de Estados Unidos sobre «Comunicaciones en la zona soviética de Alemania» describía el interés que los alemanes orientales mostraban por las máquinas T52. Un antiguo empleado de Siemens, que durante la guerra había montado las máquinas SFM T52 y que permaneció con Siemens en Berlín Oriental hasta 1947, entró posteriormente en el servicio de comunicaciones de la Volkspolizei (Policía Popular). Antes de su deserción a Berlín Occidental, funcionarios comunistas alemanes se pusieron en contacto con él para conocer su opinión sobre la viabilidad de fabricar las máquinas T52e en la antigua planta de Siemens en Chemnitz. Al parecer, la idea era adquirir un modelo de la SFM T52e en la zona occidental y se le encomendó tal tarea a un ingeniero. Se desconoce el éxito que tuvo en la adquisición de una máquina y si se llegó a construir alguna. En general, no conocemos demasiados detalles sobre la historia de posguerra de las máquinas Sturgeon. Esperemos que en un futuro no muy lejano se publiquen los documentos pertinentes que nos permitan completar la historia de las máquinas SFM T52.

Resumen